wsj.com

23andMe 해킹은 비밀번호 습관에 대한 경각심을 일깨워줍니다.

DNA 검사 키트 회사에서 발생한 사건은 비밀번호 재사용의 위험성을 강조합니다.

- 23andMe 해킹 사건: DNA 검사 키트 회사 23andMe는 비밀번호 재사용으로 인해 14,000개의 계정이 해킹당했다고 월요일에 보고했습니다. 이로 인해 약 690만 명의 정보가 노출되었습니다. 23andMe의 컴퓨터 네트워크는 침해되지 않았으며, 해킹된 자격 증명의 출처도 아니었습니다.

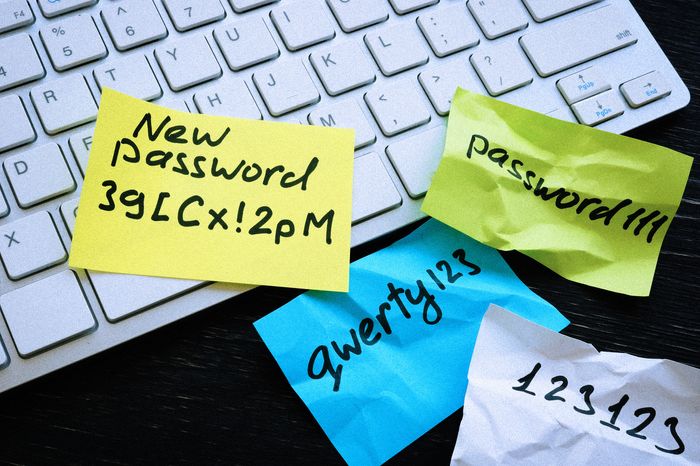

- 비밀번호 재사용의 위험: 이 사건은 데이터 보안에 대한 간단하지만 강력한 진실을 보여줍니다: 비밀번호를 재사용하지 마세요. 해커들은 이미 유출된 비밀번호 목록을 사용하여 다른 웹사이트의 계정에 접근할 수 있습니다. 이러한 공격은 자동화되어 수백만 개의 계정을 빠르게 시도할 수 있습니다.

- 비밀번호 보호 방법: 비밀번호 재사용을 피하고, 각 웹사이트마다 고유하고 복잡한 비밀번호를 생성하고, 비밀번호 관리자를 사용하여 비밀번호를 저장하고, 이중 인증을 활성화하여 추가 보안 계층을 제공하는 것이 좋습니다. 또한, 비밀번호가 유출되었는지 확인하기 위해 [Have I Been Pwned]와 같은 웹사이트를 사용할 수 있습니다.

[Bing Chat Copilot의 페이지 요약]

[기사 원문 링크] 23andMe Hack Is a Wake-Up Call for Your Password Habits - WSJ

[Quillbot으로 기사 요약]

DNA 검사 키트 회사인 23andMe는 해커가 비밀번호 재사용으로 인해 14,000개의 계정에 액세스하여 약 690만 명의 정보가 노출되었다고 보고했습니다. 이 회사의 컴퓨터 네트워크는 침해되지 않았으며 현재 사건을 조사하고 있습니다. 이 계정에 침입하는 데 사용된 비밀번호는 다른 웹사이트에서 도난당한 것으로 보이며, 23andMe에서 크리덴셜 스터핑으로 알려진 공격 유형이 사용된 것으로 보입니다. 문제의 데이터에는 사용자의 유전적 구성과 가족 관계에 대한 민감한 데이터가 포함되어 있다는 점에서 이례적입니다. 이번 유출로 인해 약 550만 개의 DNA 친척 프로필 파일과 140만 명의 패밀리 트리 프로필을 보유한 고객이 액세스했습니다. DNA는 현재 해커들에게 명확한 시장 가치는 없지만, 그 고유성과 대체 불가능성을 고려할 때 온라인 사기꾼들이 사용할 수 있습니다. 비밀번호 보호는 패스키 및 다단계 인증과 같은 새로운 인증 기술에 밀려나고 있습니다. 23andMe는 모든 사용자에게 즉시 비밀번호를 변경하고 고유하고 복잡한 비밀번호를 만들 것을 촉구하고 있습니다. 23andMe는 기존 고객이 다음에 로그인할 때 자동으로 2단계 인증을 등록할 것입니다.

*아래의 더보기를 누시면 전문을 보실 수 있습니다.

기사 전문 번역

최근 23andMe 사용자 계정이 유출된 사건은 데이터 보안에 대한 간단하지만 강력한 진실을 보여줍니다: 비밀번호를 재사용하지 마세요.

월요일에 이 DNA 테스트 키트 회사는 해커가 비밀번호 재사용으로 인해 14,000개의 계정에 액세스하여 약 690만 명의 정보가 노출되었다고 보고했습니다. 회사 대변인은 성명을 통해 23andMe 컴퓨터 네트워크는 침해되지 않았으며 이러한 유출된 인증정보의 출처가 아니라고 밝혔습니다. 이 회사는 10월에 이 사건을 처음 공개했으며 그 이후로 조사를 진행해 왔습니다.

이 계정에 침입하는 데 사용된 비밀번호는 다른 웹사이트에서 도용된 것일 가능성이 높습니다. 보안 전문가들은 이 비밀번호가 재사용되었기 때문에 23andMe에서도 작동했다고 말합니다. 이러한 공격 유형은 크리덴셜 스터핑으로 알려져 있으며, 23andMe는 넷플릭스, 닌텐도, 줌, 페이팔 등 사이버 범죄의 희생양이 된 다른 주요 기업들과 같은 대열에 서게 되었습니다.

크리덴셜 스터핑이 수천 개의 계정을 손상시키는 데 사용되는 것은 드문 일이 아니지만, 23andMe의 경우 문제의 데이터는 이례적이라고 사이버 보안 컨설팅 회사인 R10N Security의 소유주인 Ryan McGeehan은 말합니다.

"여기서 문제는 23andMe가 의료 정보도 보유하고 있는 소셜 사이트라는 점입니다."라고 그는 말합니다. "이 두 가지 모두 데이터 노출의 위험과 데이터 자체의 가치를 증가시킵니다."

민감한 데이터

캘리포니아에 본사를 둔 이 생명공학 회사는 가정 내 DNA 분석을 통해 사용자에게 유전자 구성에 대한 정보를 제공합니다. 고객은 우편으로 테스트 키트를 받아 타액 샘플을 보내면 23andMe가 이를 분석하여 조상, 유전적 특성, 건강 성향, 특정 유전 질환의 잠재적 보균자 여부에 대한 정보를 알려줍니다.

또한 사용자는 DNA 친척 기능을 선택해 23andMe 데이터베이스에서 유전적 친척을 찾아 연결할 수 있습니다. 또한 패밀리 트리 도구를 사용하여 프로필과 가족 구성원에 대한 정보를 추가할 수 있습니다.

지난 10월에 발생한 침해 사고를 통해 해커가 약 550만 개의 DNA 친척 프로필 파일에 액세스했으며, 여기에는 위치, 표시 이름, 관계 라벨 및 일치하는 사람과 공유된 DNA가 포함되어 있습니다. 공격자는 또한 정보는 적지만 생년월일과 위치 같은 개인 식별 정보가 포함된 패밀리 트리 프로필을 가진 140만 명의 고객 정보에도 액세스했습니다.

스탠퍼드 대학교의 개인정보 보호 및 데이터 정책 연구원인 제니퍼 킹은 현재 해커들에게 DNA의 시장 가치는 명확하지 않다고 말합니다. "하지만 DNA가 얼마나 독특하고 대체 불가능한지 고려할 때 어떤 종류의 가치가 없을 것이라고 가정하는 것은 어리석은 일입니다."라고 그녀는 말합니다. "어떤 경우에는 큰 위험에 처하지 않을 수도 있습니다. 하지만 그럴 가능성이 있는 사람과 친척 관계일 수도 있습니다."

사이버 보안 컨설팅 회사인 홀드 시큐리티(Hold Security)의 설립자 알렉스 홀든은 친척과 가족 관계에 대한 이런 종류의 정보는 온라인 사기꾼들이 돈이 필요한 가족인 것처럼 가장하는 데 이용될 수 있다고 말했습니다.

비밀번호 보호

해커들은 새로운 웹사이트에 대해 탈취한 비밀번호를 테스트하는 다양한 자동화 도구를 개발했습니다. 그런 다음 범죄 포럼에서 판매되는 데이터베이스에서 작동하는 도구를 번들로 제공합니다. 이는 지난 몇 년 동안 크리덴셜 스터핑 공격이 급증하는 데 도움이 되었습니다. 또한, 많은 기업이 비밀번호를 완전히 없애는 패스키와 계정에 누군가를 허용하기 전에 추가 신원 확인을 요구하는 다단계 인증과 같은 새로운 인증 기술을 도입하게 되었습니다.

기업들은 여전히 비밀번호를 사용하고 있지만, 이러한 새로운 옵션은 보안을 더욱 강화한다고 맥기한은 말합니다. "비밀번호를 완전히 없앨 필요는 없지만 노출되는 양을 줄일 수는 있습니다."라고 그는 말합니다.

23andMe 사용자라면 가장 먼저 해야 할 일은 비밀번호를 즉시 변경하는 것이며, 회사에서는 모든 사용자에게 이를 권장하고 있습니다.

고유하고 복잡한 비밀번호를 사용하세요. 여러 계정에 동일한 비밀번호를 사용하는 경우 이를 중단하세요! 비밀번호 관리자를 사용하여 각 사이트마다 고유한 비밀번호를 저장하여 비밀번호 재사용의 위험을 줄이는 것이 좋습니다. 23andMe는 11월 6일 블로그 게시물에서 기존 고객이 다음에 로그인할 때 자동으로 2단계 인증을 등록할 것이라고 밝혔습니다.

이 회사는 고객의 데이터가 무단으로 액세스되었다는 사실을 알게 되면 고객에게 직접 통보할 것이라고 말했습니다.

[DeepL로 기사 번역]

[타임체인-매일] 2023년 12월 7일 글로벌 주요뉴스 (tistory.com)

[타임체인-매일] 2023년 12월 7일 글로벌 주요뉴스

CNN: 당신의 두뇌 관리 점수는 얼마입니까? 이 기사는 뇌 건강 점수라는 새로운 도구를 소개합니다. 이 도구는 12가지 건강 관련 요인을 점수화하여 치매나 뇌졸중의 위험을 평가하고 감소시킬 수

disom.tistory.com